Usando o NMAP - Poderoso aliado para Scanner de Portas

- Rafael Torquato

- 22 de abr. de 2019

- 2 min de leitura

Atualizado: 23 de abr. de 2019

O Nmap é um dos mais poderosos scanners de portas existentes, e ele pode ser usado para identificar portas abertas, vulnerabilidades, rastreio dentro da sub rede, detectar ativos, tráfego, tudo isso de forma interna e externa.

Segue um resumão bem legal do uso da ferramenta.

Site oficial do projeto: https://nmap.org/

Ele já vem nativo em varias distribuições e se encontra disponível, em praticamente todos os repositórios, mas para instalar direto da fonte é bem simples.

# wget https://nmap.org/dist/nmap-7.70.tgz # tar xvfz nmap-7.70.tgz # cd nmap-7.70 # ./configure # make # make install

Comandos úteis

Scan simples: # nmap www.google.com # nmap 192.168.0.202

Scannear todos os alvos dentro da sub rede # nmap 192.168.0.0/24

Scannear de X a X host dentro de uma rede # nmap 192.168.0.10-20 # Analisa todos os hosts do 192.168.0.10 até o 192.168.0.20

Scannear em modo verbose # nmap -v 192.168.0.1

Verificar hosts online dentro da sub rede # nmap -sP 192.168.0.0/24

Esse é um dos meus favoritos: Verificando o tráfego de pacotes enviados/recebidos # nmap --packet-trace 192.168.0.1 # nmap --packet-trace www.google.com

Analisando portas específicas # nmap -p 80 192.168.0.1 # Analisa a porta 80 do IP 192.168.0.1 # nmap -p T:80 192.168.0.1 # Analisa a porta 80 do IP 192.168.0.1 por TCP # nmap -p U:80 192.168.0.1 # Analisa a porta 80 do IP 192.168.0.1 por UDP

Detectar as versões do host # nmap -sV 192.168.0.1 # Detecta os serviços rodando nas portas # nmap -A 192.168.0.1 # Detecta a versão dos serviços rodando nas portas # nmap -O 192.168.0.1 # Detecta a versão do sistema

Detectar quais portas estão sendo mais utilizadas com Syn Scan # nmap -sS 192.168.0.1 # Análise em Modo Syn # nmap -sT 192.168.0.1

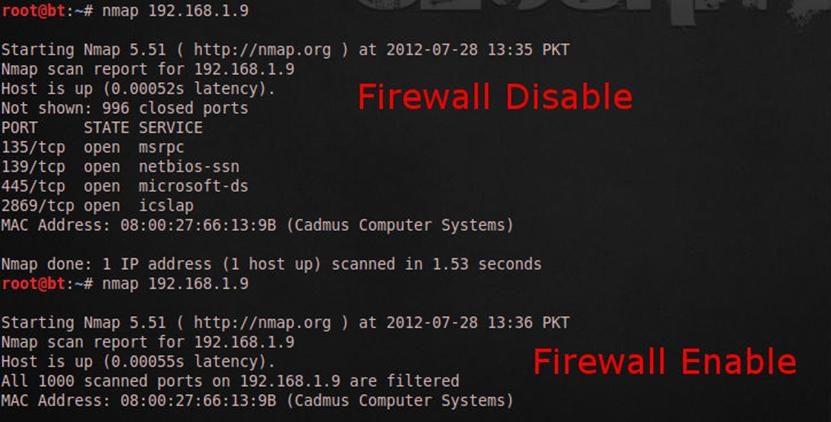

Varrendo e detectando Firewalls

Verificar se o host está sendo protegido por um Firewall # nmap -sA 192.168.0.202 # nmap -sA www.google.com # nmap -PN 192.168.0.202 # nmap -PN www.google.com

Varrendo hosts bloqueados por um firewall com regras de bloqueio ICMP # nmap -PS 192.168.0.202

Caso o Firewall tenha regras de bloqueio por tentativa de "força bruta", você pode scannear as portas via Ping # nmap -PO 192.168.0.202 # nmap -PU 192.168.0.202 # Scan via UDP Ping

Descobrir que tipos de protocolo do host suporta # nmap -sO www.facebook.com

Forçar o Firewall a dar uma resposta # nmap -sN 192.168.0.202

Verificação do Firewall # nmap -sF 192.168.0.202

Analisar o Firewall utilizando pacotes fragmentados # nmap -f 192.168.0.202

Paradinhas úteis pra caramba:

Salvar o resultado do scan em um arquivo # nmap 192.168.0.1 > output.txt

Fazer o host pensar que está sendo varrido por mais de um IP # nmap -n -D 192.168.0.200,192.168.0.20,132.78.34.101,178.98.23.89 IP-DO-ALVO

Comentarios